Pierwszy procesor z DirectX 11

3 czerwca 2009, 15:48Podczas konferencji prasowej w Tajpei AMD pokazało pierwszy procesor graficzny obsługujący DirectX 11. Urządzenie ma zadebiutować już pod koniec bieżącego roku.

Nadchodzi "zabójca iPada"?

6 kwietnia 2010, 15:29Rywale Apple'a nie próżnują i nie chcą zostawiać firmie Jobsa całego rynku tabletów. HP pokazało oficjalny film z "zabójcą iPada" - tabletem Slate - w roli głównej. Ostatnio mogliśmy zobaczyć to urządzenie w rękach Steve'a Ballmera podczas prezentacji w Las Vegas.

Symbian jednak przetrwa

9 listopada 2010, 13:05Nie sprawdziły się nasze wcześniejsze doniesienia dotyczące możliwego końca systemu Symbian. Nokia zdecydowała się przejąć nad nim całkowitą kontrolę i rozwijać system pod własną marką.

Asus G74Sx - szybki notebook dla graczy

6 lipca 2011, 09:03Jesienią do polskich sklepów trafi jeden z najbardziej wydajnych notebooków dla graczy - Asus G74Sx. Maszyna, które obudowa inspirowana jest myśliwcem F-117 Stealth, bije rekordy w benchmarkach 3DMark11 i 3DMark Vantage.

Nokia stawia na niskie ceny

27 kwietnia 2012, 07:45Zdaniem The Wall Street Journal Nokia planuje sprzedaż bardzo tanich telefonów z serii Lumia. Już w tej chwili oferowane są duże rabaty na te urządzenia, jednak rynek jest niezwykle konkurencyjny i nie wszędzie taka strategia zdaje egzamin.

SSD czeka solidny wzrost?

25 stycznia 2013, 11:34Rynek dysków SSD zwiększy się w bieżącym roku ponaddwukrotnie. Analitycy IHS iSuppli przewidują, że nabywców znajdą 83 miliony takich urządzeń. Przewidują także, że do roku 2016 sprzedaż SSD wzrośnie do 239 milionów sztuk. Będą one wówczas stanowiły 40% całego rynku dysków twardych

Microsoft wciąż nie załatał IE8

22 maja 2014, 14:08Microsoft od ośmiu miesięcy nie załatał dziury w Internet Explorerze 8. W związku z tym informacje o niej została ujawnion a przez Zero-Day Initiative (ZDI), prowadzoną przez należącą do HP firmę Tipping Point.

Edge - nowa przeglądarka Microsoftu

8 maja 2015, 17:28Wraz z Windows 10 zadebiutuje nowa microsoftowa przeglądarka Edge (Project Spartan), która radykalnie zerwie z dziedzictwem Internet Explorera. Całkiem sporo już o niej wiemy.

Poważna dziura w produktach Symanteka

18 maja 2016, 08:43Silnik antywirusowy wykorzystywany przez Symanteka w wielu produktach, zawiera łatwą do wykorzystania lukę, która pozwala na przejęcie kontroli nad komputerem. Dziurę załatano w wersji 20151.1.1.4, która została opublikowana przed dwoma dniami.

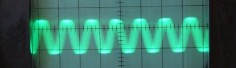

Atak dźwiękowy na dysk twardy

30 maja 2018, 10:54Podczas IEEE Symposium on Security & Privacy eksperci z University of Michigan i Uniwersytetu Zhejiang przeprowadzili pokaz ataku akustycznego na dysk twardy. Atak taki może zakończyć się uszkodzeniem dysku i utratą danych.